Jen proto, že je na GitHubu, neznamená, že je legitimní. Finančně motivovaná špionážní skupina zneužívá úložiště GitHub pro komunikaci C&C (velení a řízení), varoval Trend Micro.

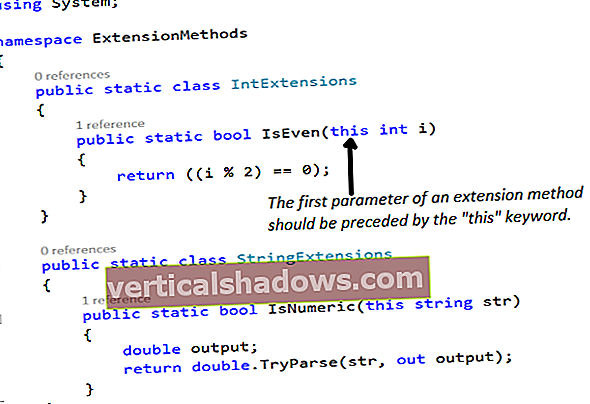

Vědci zjistili, že malware používaný společností Winnti, která je známá především pro cílení na online herní průmysl, se připojuje k účtu GitHub, aby získal přesné umístění svých serverů C&C. Malware vyhledal stránku HTML uloženou v projektu GitHub, aby získal šifrovaný řetězec obsahující adresu IP a číslo portu pro server C&C, napsal výzkumník hrozeb Trend Micro Cedric Pernet na blogu TrendLabs Security Intelligence. Poté by se připojilo k této IP adrese a portu a dostalo další pokyny. Pokud skupina udržovala stránku HTML aktualizovanou nejnovějšími informacemi o poloze, malware by byl schopen najít a připojit se k serveru C&C.

Účet GitHub obsahoval 14 různých souborů HTML, které byly vytvořeny různě, s odkazy na téměř dvě desítky kombinací IP adres a čísel portů. K dispozici bylo 12 IP adres, ale útočníci rotovali mezi třemi různými čísly portů: 53 (DNS), 80 (HTTP) a 443 (HTTPS). Společnost Trend Micro zkoumala časová razítka prvního a posledního potvrzení v souborech HTML, aby zjistila, že se do projektu zveřejňují informace o serveru C&C od 17. srpna 2016 do 12. března 2017.

Účet GitHub byl vytvořen v květnu 2016 a jeho jediné úložiště, projekt mobilních telefonů, bylo vytvořeno v červnu 2016. Zdá se, že projekt pochází z jiné obecné stránky GitHub. Trend Micro věří, že účet byl vytvořen samotnými útočníky a nebyl unesen jeho původním vlastníkem.

„Své nálezy jsme před touto publikací soukromě prozradili GitHubu a proaktivně s nimi o této hrozbě pracujeme,“ řekl Pernet. oslovil GitHub pro další informace o projektu a bude aktualizován o další podrobnosti.

GitHub není cizí zneužít

Organizace nemusí být okamžitě podezřelé, pokud uvidí spoustu síťového provozu pro účet GitHub, což je dobré pro malware. Díky němu je také útočná kampaň odolnější, protože malware může vždy získat nejnovější informace o serveru, a to i v případě, že dojde k vypnutí původního serveru při vynucování práva. Informace o serveru nejsou v malwaru napevno zakódovány, takže pro výzkumníky bude obtížnější najít servery C&C, pokud narazí pouze na malware.

„Zneužívání populárních platforem, jako je GitHub, umožňuje aktérům hrozeb, jako je Winnti, udržovat vytrvalost v síti mezi napadenými počítači a jejich servery, zatímco zůstávají pod radarem,“ uvedl Pernet.

GitHub byl upozorněn na problematické úložiště, ale toto je složitá oblast, protože web musí být opatrný v tom, jak reaguje na hlášení o zneužití. Zjevně nechce, aby jeho stránky používali zločinci k přenosu malwaru nebo k páchání dalších trestných činů. Podmínky služby GitHub jsou velmi jasné: „Nesmíte přenášet žádné červy nebo viry ani žádný kód destruktivní povahy.“

Ale také nechce zastavit legitimní bezpečnostní výzkum nebo vývoj vzdělávání. Zdrojový kód je nástroj, který sám o sobě nelze považovat za dobrý nebo špatný. Je to záměr osoby, která kód spouští, díky čemuž je užitečný jako bezpečnostní průzkum nebo použit k obraně nebo škodlivý jako součást útoku.

Zdrojový kód pro botnet Mirai, masivní botnet IoT, který stojí za řadou ochromujících distribuovaných útoků odmítnutí služby loni na podzim, najdete na GitHubu. Zdrojové kódy Mirai ve skutečnosti hostí více projektů GitHub a každý je označen jako zamýšlený pro „účely výzkumu / IoC [indikátory kompromisu] vývoje“.

Zdá se, že toto varování stačí, aby se GitHub nedotkl projektu, ačkoli kdokoli teď může použít kód a vytvořit nový botnet. Společnost nezáleží na svém rozhodování o možnosti zneužití zdrojového kódu, zejména v případech, kdy je třeba zdrojový kód nejprve stáhnout, zkompilovat a překonfigurovat, než bude možné jej použít škodlivě. Dokonce ani potom neskenuje ani nesleduje úložiště, která hledají projekty, které jsou aktivně využívány škodlivým způsobem. GitHub vyšetřuje a jedná na základě zpráv od uživatelů.

Stejné uvažování platí pro ransomwarové projekty EDA2 a Hidden Tear. Byly původně vytvořeny jako výukové důkazy konceptů a zveřejněny na GitHubu, ale od té doby se při útocích na ransomware proti podnikům používají varianty kódu.

Pokyny pro komunitu mají o něco podrobnější pohled na to, jak GitHub hodnotí potenciální problematické projekty: „Být součástí komunity zahrnuje nevyužívat výhody ostatních členů komunity. Nedovolujeme nikomu používat naši platformu pro zneužití doručování, například hostování škodlivých spustitelné soubory nebo jako útočná infrastruktura, například organizováním útoků typu odmítnutí služby nebo správou serverů velení a řízení. Upozorňujeme však, že nezakazujeme zveřejňování zdrojového kódu, který by mohl být použit k vývoji malwaru nebo zneužití, protože publikace a distribuce takového zdrojového kódu má vzdělávací hodnotu a poskytuje komunitě zabezpečení čistý přínos. “

Kyberzločinci se již dlouho spoléhají na známé online služby, které hostují malware, aby oklamaly oběti, provozovaly servery velení a řízení nebo skryly své škodlivé činnosti před bezpečnostní ochranou. Spammeři použili zkracovače adres URL k přesměrování obětí na riskantní a škodlivé weby a útočníci použili dokumenty Google nebo Dropbox k vytvoření phishingových stránek. Zneužití legitimních služeb ztěžuje rozpoznání útoků obětem, ale také provozovatelům stránek vymyslet, jak zabránit zločincům v používání jejich platforem.